В реальной эксплуатации Windows VPS почти всегда превращается в инструмент администрирования: вы заходите по RDP, правите конфиги, ставите обновления, деплоите релизы, проверяете логи. И именно этот «админский слой» чаще всего становится самым тонким местом. Не потому что Windows «слабая», а потому что управление инфраструктурой традиционно торчит наружу и живёт в режиме «на всякий случай оставим доступ».

Bastion (jump host) – это архитектурная привычка, которая закрывает эту дыру: административный доступ к рабочим серверам идёт только через один узел, а не напрямую с ноутбука администратора. Такой узел удобно вынести на отдельный Windows VPS: подняли машину, дали ей статический IPv4, зажали вход по строгим правилам и используете как «единственную дверь» в инфраструктуру. Развернуть подходящий Windows VPS можно на разных площадках, например, на VPS.house – как на сервисе, где виртуальный сервер поднимается быстро, есть статический IPv4 и можно без лишней ручной работы менять ресурсы под нагрузку (а дата-центр в Москве иногда помогает по задержкам).

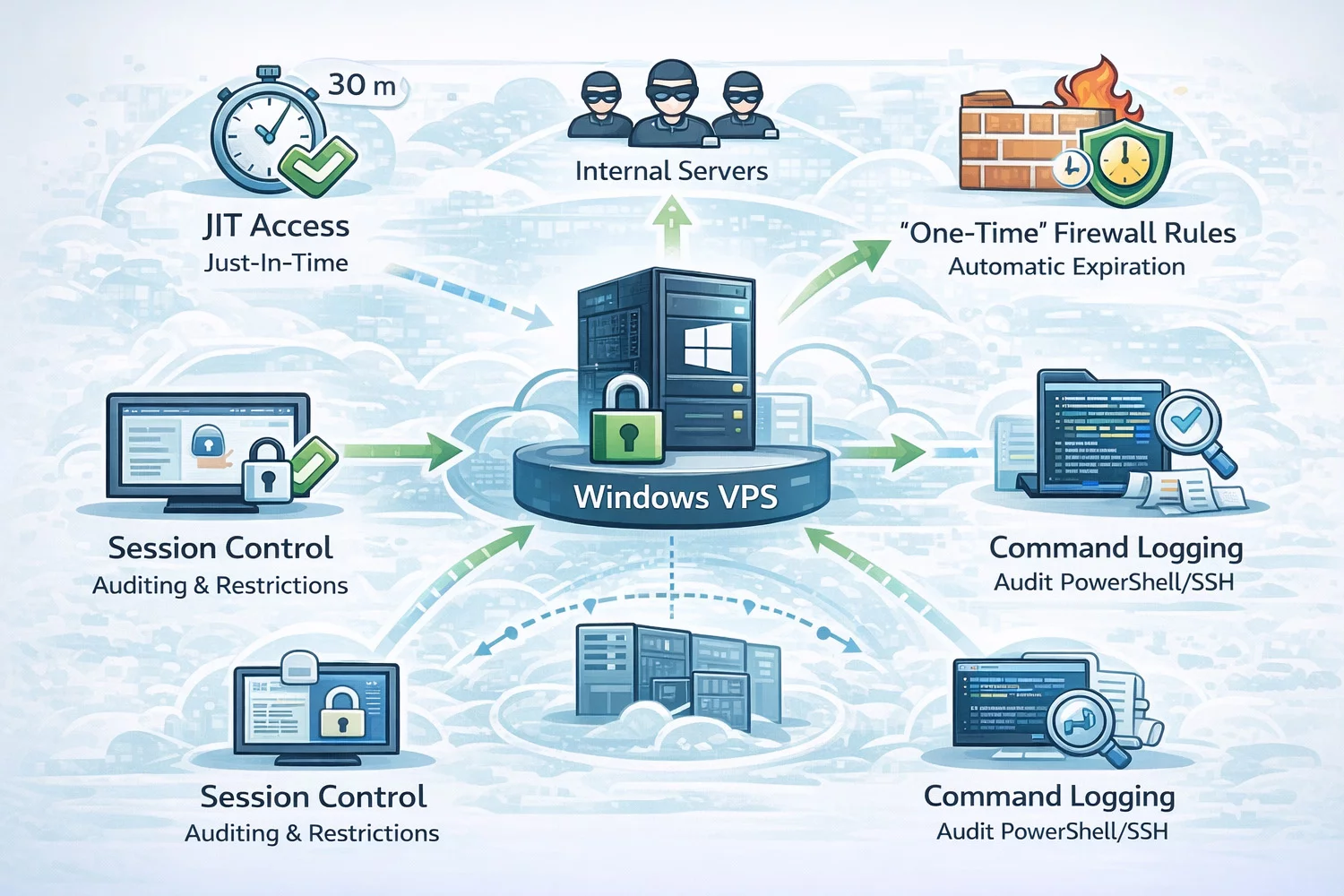

Дальше начинается самое интересное: bastion-хост – это не просто «сервер, на который ходят по RDP». Это дисциплина доступа. В этой статье разберём, как сделать bastion на Windows VPS действительно полезным: JIT-доступ (доступ «по запросу»), «разовые» правила файрвола с автооткатом, контроль и гигиена сессий, а также запись команд так, чтобы после инцидента у вас были факты, а не догадки.

Чтобы не уехать в религию, зафиксируем цель. Bastion-хост нужен, чтобы:

Важный психологический сдвиг: мы не пытаемся построить «абсолютную защиту». Мы делаем так, чтобы типовая атака на админский периметр стала дороже и шумнее, а расследование – проще.

Самая практичная архитектура для небольших и средних инфраструктур выглядит так:

Если ваш провайдер позволяет строить приватные сети между арендуемыми серверами, это становится намного проще: bastion подключён к приватной сети, и рабочие узлы не обязаны иметь открытые админские порты вообще.

JIT (Just-In-Time) в контексте bastion – это не обязательно «какой-то один продукт». Это подход: доступ выдаётся на ограниченное время, под конкретного человека и с понятным следом в логах. Практически JIT складывается из трёх управляемых частей:

В идеале JIT связан с процессом изменения: тикет, короткое обоснование, одобрение (хотя бы вторым админом), выдача окна, автоматический отзыв. В маленькой команде это можно сделать проще: «команда в чат-бота» или «скрипт, который требует одноразовый код». Суть одна – доступ не должен жить бесконечно.

Самый прямой способ реализовать JIT на Windows bastion – создавать временное правило Windows Firewall на входящий RDP (или другой админский порт) с ограничением по IP и с обязательным автоудалением.

Почему это лучше, чем «поменять порт» или «поставить сложный пароль»:

Ниже пример «скелета» логики. Его не обязательно копировать буквально, но идея важна: правило должно быть уникальным, иметь срок и удаляться автоматически.

# 1. Параметры окна доступа

$RemoteIP = "203.0.113.10" # ваш текущий внешний IP

$TtlMinutes = 45$RuleName = "JIT-RDP-" + (Get-Date -Format "yyyyMMdd-HHmmss") + "-" + $RemoteIP

# 2. Создаём правило для RDP только с указанного

IPNew-NetFirewallRule ` -DisplayName $RuleName `

-Direction Inbound ` -Action Allow `

-Protocol TCP ` -LocalPort 3389 `

-RemoteAddress $RemoteIP `

-Profile Any

# 3. Планируем автоудаление правила через TTL

$RemoveCmd = "PowerShell.exe -NoProfile -ExecutionPolicy Bypass -Command `

"Remove-NetFirewallRule -DisplayName '$RuleName'`""

schtasks /Create /TN $RuleName /TR $RemoveCmd /SC ONCE /ST (Get-Date).AddMinutes($TtlMinutes).ToString("HH:mm") /F

Что здесь важно с точки зрения эксплуатации:

Если вам нужно открывать доступ не по одному IP, а по подсети (например, офисной), делайте это осознанно и не расширяйте диапазоны «на глаз».

Windows Firewall – отличный инструмент, но на практике лучше иметь два независимых барьера: внешний (на уровне облака/провайдера, если он есть) и внутренний (на уровне ОС). Это снижает риск ошибок и даёт запасной вариант, если кто-то случайно сбросил правила на одной стороне.

Если у провайдера есть API и автоматизация управления ресурсами, это можно использовать красиво: окно JIT создаёт правило не только в Windows, но и на уровне внешнего периметра. В таком случае «разовое правило» становится действительно разовым – его нет ни снаружи, ни внутри.

Самая неприятная деградация bastion-хоста выглядит так: на него начинают «ходить жить». Браузер, почта, мессенджеры, скачивание утилит, копирование файлов из личных облаков. После этого bastion перестаёт быть точкой контроля и становится ещё одним пользовательским ПК, только стоящим в дата-центре.

Правильная политика: bastion – это место для администрирования, а не для работы. Отсюда вытекают практические настройки контроля сессий.

Не надо делать RDP «бедным ради бедности», но полезно отключить всё, что не нужно именно для администрирования:

Дополнительно почти всегда полезны лимиты времени:

Цель – чтобы bastion не накапливал «забытые» админские сессии и не превращался в место, где живут чужие токены и контексты.

Если вы делаете доступ «по запросу», логично ограничивать не только сетевой вход, но и полномочия учётки. Самый удобный механизм в Windows-мире – группы.

Простой вариант без сложной доменной магии:

Более взрослый вариант в доменной среде – использовать time-bound членство (если инфраструктура и политики это поддерживают) или привилегированное управление доступом в каталоге. Но даже «скриптовая» модель уже значительно лучше, чем постоянные права.

Многие пытаются подойти к контролю сессий как к видеонаблюдению: «давайте записывать RDP». В Windows-экосистеме это не всегда просто и не всегда оправдано. На практике намного полезнее иметь точный журнал команд и административных действий, чем гигабайты видео, которые никто не пересматривает.

Поэтому правильный фокус для bastion – это командные интерфейсы:

Если говорить без лишней теории, то у PowerShell есть три практичных механизма записи:

Главная ошибка – включить всё везде и получить тонны шума. На bastion это проще контролировать: вы включаете логирование именно там, где выполняются админские сессии, и защищаете место хранения логов.

Логи на том же диске, что и сессия – это лучше, чем ничего, но хуже, чем могло быть. Если bastion компрометирован, атакующий постарается скрыть следы. Поэтому зрелая схема такая:

Да, это «ещё один сервер» или «ещё одно хранилище», но именно это делает расследование возможным. Bastion без логов – это просто ещё один сервер с RDP.

Just Enough Administration (JEA) – мощная идея для bastion-сценариев: вы даёте администратору не «полный PowerShell», а ровно те команды и параметры, которые нужны для конкретной роли. Плюс вы получаете предсказуемый аудит: команды выполняются через endpoint, а не «как получится».

Где JEA особенно полезен:

JEA не заменяет доменную модель безопасности, но очень хорошо работает как «ограничитель вредных привычек» и способ сделать администрирование более воспроизводимым.

После того как вы зашли на bastion, вы будете администрировать целевые серверы. Здесь важно не сделать вторую ошибку: не превратить внутреннюю сеть в «всё можно всем».

Практический подход:

Так вы снижаете риск бокового перемещения: даже если один целевой сервер скомпрометирован, атакующему сложнее «перепрыгнуть» дальше.

Самый простой процесс, который отлично приживается:

Именно сочетание «временной доступ + запись действий + изоляция» даёт эффект. Если оставить только один элемент, система деградирует.

Даже без тяжёлой SIEM можно сделать несколько сигналов, которые быстро окупаются:

Смысл прост: bastion – точка, через которую проходит управление. Если на ней что-то идёт не так, вы хотите узнать об этом быстро.

Список «неочевидных, но полезных» действий, которые часто игнорируют:

Если у вас очень высокая чувствительность к компрометации (или просто нет времени разбираться, что именно произошло), интересная стратегия – периодически пересоздавать bastion из эталонного образа. Это особенно удобно, когда у провайдера есть автоматизация и вы можете повторяемо поднимать нужную конфигурацию.

Даже если вы не готовы к полноценной «эфемерности», простая практика «раз в N недель пересоздать bastion» часто вычищает накопившийся мусор и снижает риск персистентных компрометаций.

Если вы никогда не строили bastion-подход, не пытайтесь сразу «перевести всё и навсегда». Сделайте тест:

Такой стенд легко поднять «на попробовать» – например, на VPS.HOUSE, арендовав VPS под управлением Windows на короткий срок, чтобы измерить удобство процесса и понять, какие настройки нужны именно вам.

Windows VPS как bastion-хост – это не про «ещё один сервер», а про дисциплину доступа. JIT-окна вместо постоянных открытых портов, «разовые» правила файрвола с автооткатом, контроль RDP-сессий и запись команд превращают администрирование из набора привычек в управляемый процесс. В итоге вы получаете меньше открытых поверхностей на рабочих серверах, меньше случайных привилегий, больше прозрачности и гораздо более спокойное расследование, если что-то пошло не так.

Что такое графический ключ на планшете и как быть, если он забыт?

Что такое графический ключ на планшете и как быть, если он забыт?

Как прошить китайский планшет

Как прошить китайский планшет

Восстановление планшета после неудачной прошивки

Восстановление планшета после неудачной прошивки

История на планшете

История на планшете

Почему отключается Wi-Fi на устройстве Android

Почему отключается Wi-Fi на устройстве Android

Как удалить Bluetooth устройство с Android

Как удалить Bluetooth устройство с Android

Как вставить SIM-карту в планшет

Как вставить SIM-карту в планшет

Как настроить аккаунт на планшете

Как настроить аккаунт на планшете

Что делать, если не работает сенсор на планшете

Что делать, если не работает сенсор на планшете

Как заменить аккумулятор в планшете

Как заменить аккумулятор в планшете